Как приложения для трейдинга становятся мишенью для мошенников

29 октября была взломана криптовалютная канадская биржа MapleChange, а ранее, на прошлой неделе, биткоин-обменник Poloniex два раза прерывал работу из-за технических неполадок — и это только несколько сбоев, которые нарушают функционирование платформ. Основное вмешательство в криптовалютный трейдинг и необходимую для него архитектуру сетей по-прежнему совершают хакеры, которые взламывают платформы. Популярный и самый простой способ похитить криптоактивы заключен в атаках на приложения для трейдинга. Какие именно методы применяют мошенники?

Неутешительные показатели: уязвимости есть абсолютно во всех приложениях для трейдинга

Криптовалютные биржи, как и ICO-проекты, выгоднее всего атаковать со слабо защищенных мест — с приложений для смартфонов и десктопных версий для трейдинга. К таким выводам пришли специалисты компании Positive Technologies, которая специализируется на разработке программного обеспечения в области информационной безопасности.

Для проведения исследования в отношении клиентских частей приложений аналитики взяли одиннадцать торговых платформ (6 приложений для Android, 5 для IOS) шести вендоров, деятельность которых связана с биржевой торговлей. По итогу выяснилось, что каждая уязвимость, найденная абсолютно во всех анализируемых программах, позволяет атаковать пользователей.

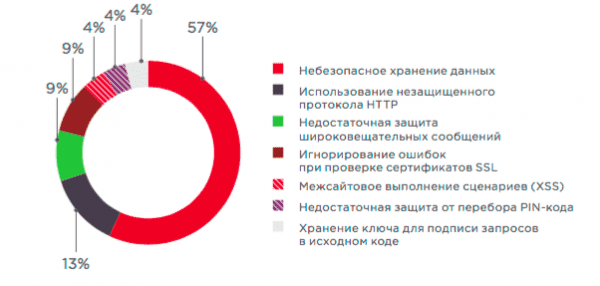

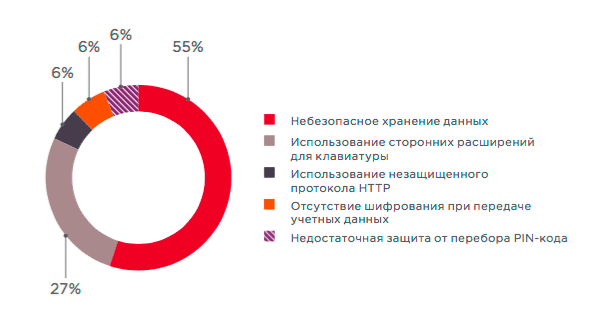

Каждое исследуемое приложение для трейдинга на Android и IOS содержало по три уязвимости. Большинство уязвимостей связаны с небезопасным хранением данных: резервных копий и другой информации в публичных каталогах, а ключей для шифрования — в исходном коде платформы.

Показатели по атакам на Android-приложения для трейдинга. Источник.

Показатели по атакам на IOS-приложения. Источник.

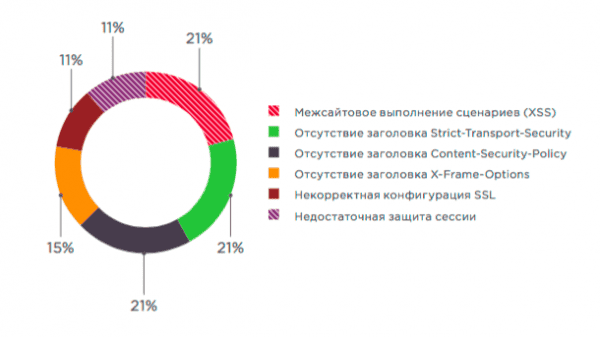

Показатели по атакам на веб-сайты бирж. Источник.

Так, в 33% приложений присутствуют уязвимости, которые позволяют хакерам действовать и проводить финансовые операции от лица других юзеров. Заинтересованные в определенном активе мошенники могут манипулировать стоимостью валюты, тем самым понижая или повышая на нее спрос и вызывая искусственный интерес. Подобное произошло в начале 2018 года, когда злоумышленники атаковали криптовалютную биржу Coincheck и вывели монету NEM в размере более $500 миллионов. Тогда актив потерял в стоимости 16% и повлек за собой общую тенденцию на падение курса цифровых монет.

В 61% случае хакер может получить доступ к личным данным пользователя, которые хранятся на бирже и в самом приложении для трейдинга. Зачастую разработчики мобильных версий для бирж уделяют недостаточное внимание верификации и не ставят двухфакторную аутентификацию. При банальном подборе PIN-кода приложения мошенник может перехватить рабочую сессию пользователя и вести всю деятельность вместо трейдера, либо провести фишинговую атаку.

17% приложений подвержены уязвимостям, с помощью которых можно менять показатели на цены активов, отражающиеся на экране девайсов. То есть, например, если биткоин на самом деле будет стоить $6260 (цена по состоянию на 30 октября 2018 года), то хакер после взлома приложения имеет возможность склонить показатели в нужную ему сторону: поставить $10,000 или $10 в зависимости от личных интересов.

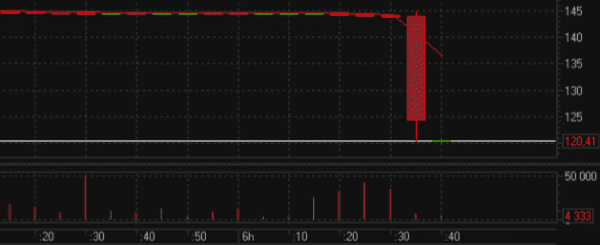

Также злоумышленники могут менять показатели котировок на графиках движений активов в реальном времени. В стрессовых ситуациях, особенно при падении стоимости, фальшивая корректировка свечей может вызвать продажу монет. Рассмотрим конкретные примеры подмены:

- На рисунке ниже представлена реальная торговая сессия актива с преобладающим медвежьим трендом и последней японской свечой, которая не является критичной.

- Свеча после вмешательства хакера. Такое падение актива может вызвать не только его продажу, но и головную боль.

Два основных сценария атак

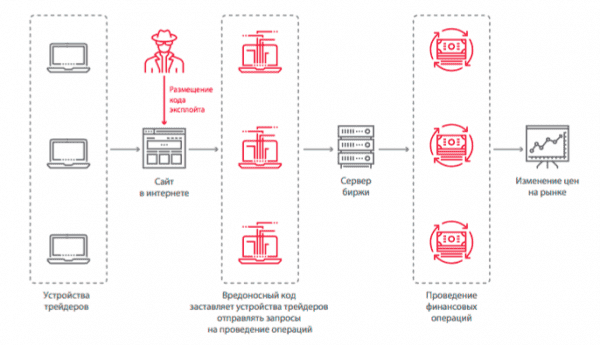

Исследователи выдели пару основных методов, с помощью которых взламываются приложения для трейдинга. Первый сценарий проведения атаки срабатывает в том случае, когда трейдер с одного и того же устройства торгует на бирже и заходит на различные сайты в интернете, вводит один и тот же логин и пароль для всех социальных сетей. На одном из порталов хакер размещает вредоносный JavaScript-код, который автоматически начинает деятельность на бирже вместо трейдера. Причем установленная антивирусная защита никак не реагирует на вредоносный сегмент, так как файл не загружается на компьютер и не требует выполнений действий.

Схема сценария массовой атаки на пользователей приложения. Источник.

Второй популярный метод взлома платформ для оперативного трейдинга включает перехват трафика сети. При этой атаке хакер встает на ту же волну, что и пользователь — подключается к тому же Wi-Fi — и начинает контролировать поступление интернет-трафика. Это вмешательство возможно со стороны провайдера в том случае, если канал связи слабо защищен. Такая атака, например, прошла с криптовалютным кошельком MyEtherWallet в апреле этого года, когда, к счастью злоумышленникам не удалось украсть активы со стоимостью в более $250 миллионов.

Схема сценария атаки, которая основана на перехвате сетевого трафика. Источник.

Как защититься

Частным трейдерам специалисты советуют прежде всего обезопасить устройство, с которого совершаются входы на биржу. Следует обновлять девайсы до последних версий, следить за новостями от разработчиков и скачивать информацию только с проверенных источников. Не рекомендуется устанавливать мобильные версии приложений на устройства с правами root или проведенным jailbreak. Желательно не подключаться к общественным Wi-Fi сетям, которые наиболее уязвимы для конфиденциальных трейдинговых приложений. При наличии двухфакторной аутентификации обязательно проходить ее. Не стоит забывать об атаках социальной инженерии: не переходить по подозрительным ссылкам, не открывать спам-рассылки, проверять все вложения, присылаемые по электронной почте.

Источник: cryptocurrency.tech