Розкрито схему відмивання криптовалют північнокорейськими хакерами – Bits Media

Північнокорейські хакери відмили за останні сім років понад $3 млрд у криптовалюті, викраденій біля бірж, сервісів та інвесторів. Фахівці «КоїнКіт» розповіли Bits.media, якою саме схемою користуються пов'язані з владою КНДР хакерські угруповання для крадіжки та відмивання коштів.

Усього етапу відмивання чотири.

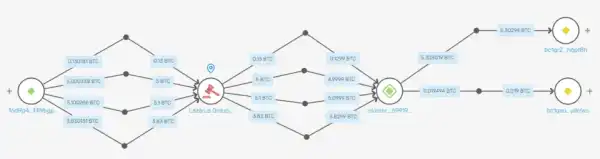

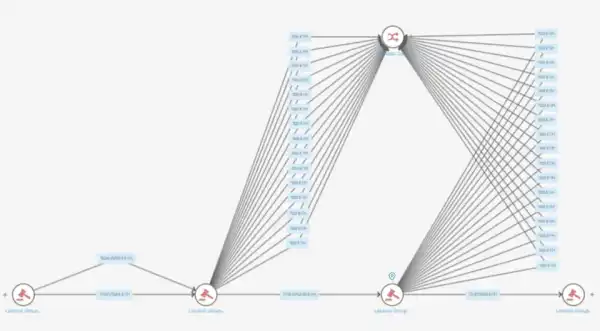

1. Дроблення : миттєве переміщення коштів між сотнями «гаманців-сміття». Це хаос, покликаний заплутати слід.

2. Міксери : масовий прогін через Tornado Cash для розриву ланцюжків. Незважаючи на санкції, інструмент працює та залишається в активному арсеналі злочинців.

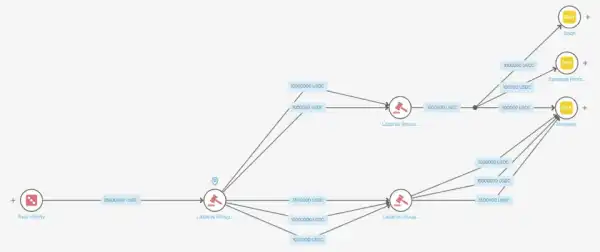

3. DEX і стейблкоіни . Швидкий висновок через децентралізовану біржу Uniswap та конвертацію в стейблкоіни USDT/USDC. Пряма атака на слабкі місця децентралізованого фінансування.

4. Гемблінг-платформи . Використання анонімних онлайн-казино для фінального відмивання багатомільйонних сум.

Іронія в тому, що за всієї витонченості атак, схеми відмивання часто примітивні і повторювані, залишаючи чіткий слід у блокчейні, кажуть представники «КоїнКіт».

Наразі головною зброєю угруповання Lazarus та їй подібним стали не злом, а ідеально прописані легенди та дипфейки. «Протокол впровадження» відпрацьовано до автоматизму, кажуть розслідувачі, які вивчили результати злому акаунту одного з хакерів, який узяв псевдонім Генрі Чан.

Коротко схема виглядає так. Спочатку зловмисники створюють портфоліо фантомного розробника з досвідом у OpenSea та/або Chainlink. Ведуть всю роботу через російські IP, VPN та віддалені робочі столи. Фейкові претенденти знаходять вакансії криптокомпаній, а потім на співбесідах маскують обличчя дипфейками, а азіатський акцент голосовими модуляторами.

Місячний бюджет обслуговування такої схеми може становити кумедні $1500, розповідають у «КоїнКіт».

Паттерни, які видають зловмисників: затримка відповіді на дві-три секунди через роботу перекладача з корейської, активність IP-адрес, що не відповідає легенді, видає людей, які працюють у три зміни.

КНДР прагне отримати якомога більше коштів за допомогою крадіжки криптовалют, а отже, методи лише удосконалюватимуться, попереджає «КоїнКіт». Щоб захиститися, компаніям варто проводити глибоку верифікацію співробітників, яка виходить за межі стандартних HR-процедур. Допоможуть також випереджальна зусилля хакерів аналітика та взаємодія з правоохоронними органами.

Компанія Silent Push, що працює в сфері кібербезпеки, нещодавно повідомила, що північнокорейська група Lazarus для крадіжки криптовалют у розробників зареєструвала три фіктивні компанії з профілями неіснуючих співробітників в LinkedIn.

Источник: bits.media