У чіпах биткоин-гаманців знайшли серйозну вразливість

Використовуваний у мільярдах IoT-пристроїв та криптогаманцях популярний мікроконтролер містить серйозні помилки, які загрожують крадіжкою біткоїнів. Про це повідомляють експерти Crypto Deep Tech.

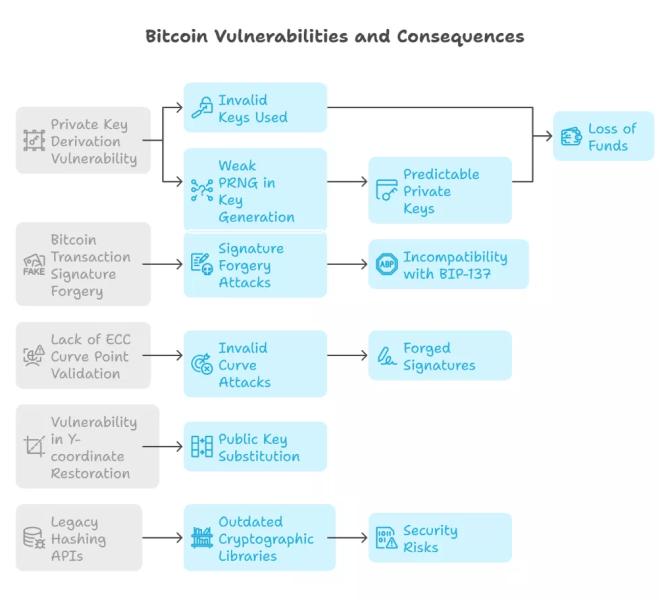

Вразливість, що отримала ідентифікатор CVE-2025-27840 в базі NIST, зачіпає чіп ESP32, що використовується для підключення Wi-Fi та Bluetooth. Баг дозволяє зловмисникам перманентно заражати мікроконтролери за допомогою оновлення, забезпечуючи можливості майбутніх атак.

Після злому зловмисники можуть несанкціоновано підписувати криптотранзакції та віддалено красти закриті ключі.

Встановлений в апаратних гаманцях на зразок Blockstream Jade мікроконтролер також має недостатню ентропію генератора псевдовипадкових чисел (PRNG), який використовується для створення підпису транзакції. Це дозволяє зловмисникам вгадувати пари ключів шляхом прямого підбору.

У ході експериментів фахівці перевірили вектори можливих атак через виявлені помилки. Реалізація скриптів дозволила:

- генерувати недійсні закриті ключі, використовуючи недоліки PRNG;

- підробити біткоін-підписи, завдяки некоректному хешування;

- вилучити приватні ключі за допомогою атак малих груп та маніпулювання криптографічними операціями ECC;

- згенерувати фейкові відкриті ключі за допомогою неоднозначності координати Y на кривій ECC.

У дослідженнях експерти Crypto Deep Tech використовували реальний гаманець із 10 BTC.

«Впровадження надійних механізмів захисту та регулярні оновлення безпеки є ключовими елементами для забезпечення захищеної та надійної роботи цифрових систем. Необхідність підвищення безпеки у пристроях та мережах, таких як ESP32, стає дедалі актуальнішою», — підсумували фахівці.

У березні виробник апаратних криптогаманців Trezor усунув уразливість у моделях Safe 3 та Safe 5 . Проблема була з мікроконтролером щодо криптографічних операцій.

Источник: cryptocurrency.tech